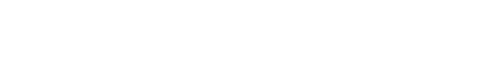

特别是,该活动“利用与这些域相关的信任,每天传播数以百万计的垃圾邮件和恶意网络钓鱼电子邮件,狡猾地利用其可信度和被盗资源来绕过安全措施。”

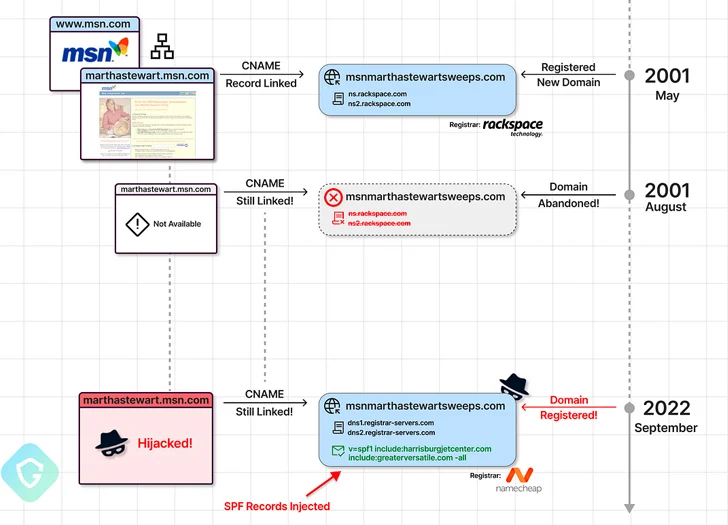

这些子域名属于或隶属于 ACLU、eBay、Lacoste、Marvel、McAfee、MSN、Pearson、PwC、Swatch、Symantec、The Economist、UNICEF 和 VMware 等大品牌和组织。

该活动以其绕过标准安全块的能力而闻名,将整个正文视为图像以逃避基于文本的垃圾邮件过滤器,单击该图像即可启动一系列通过不同域的重定向。

研究人员解释说:“这些重定向会检查您的设备类型和地理位置,从而定制内容以实现利润最大化。”

“这可能是任何东西,从烦人的广告或附属链接到更具欺骗性的策略,如测验诈骗、网络钓鱼网站,甚至是旨在更直接地骗取你钱财的恶意软件下载。”

这不仅仅是 SPF,因为电子邮件还通过了域名密钥识别邮件 ( DKIM ) 和基于域的邮件身份验证、报告和一致性 ( DMARC ) 检查,有助于防止邮件被标记为垃圾邮件。

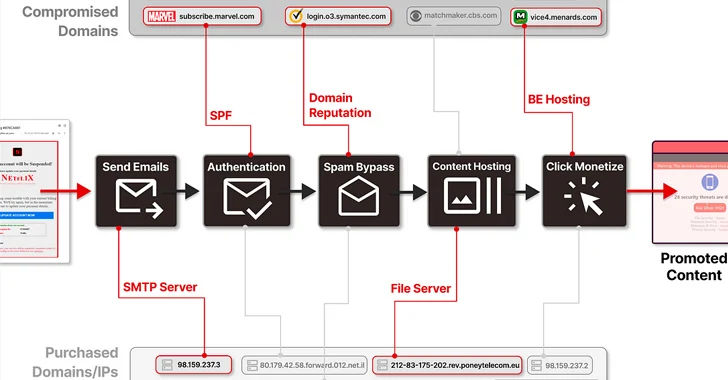

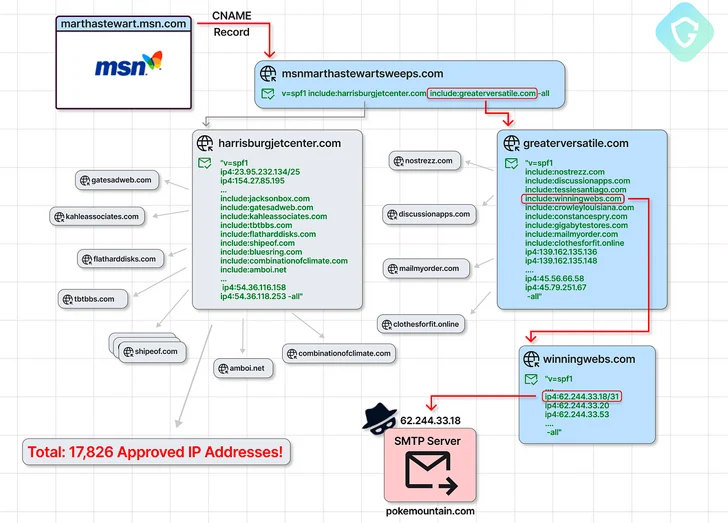

对 marthastewart.msn[.]com 的 DNS 记录进行仔细检查后发现,该子域通过CNAME 记录链接到另一个域 (msnmarthastewartsweeps[.]com) ,这是一种别名技术,之前已被广告技术公司武器化,以获取围绕第三方 cookie 阻止。

研究人员表示:“这意味着该子域继承了 msnmarthastewartsweeps[.]com 的全部行为,包括其 SPF 策略。” “在这种情况下,演员可以向他们想要的任何人发送电子邮件,就像 msn[.]com 及其批准的邮件发送者发送这些电子邮件一样!”

换句话说,复杂的劫持计划需要威胁行为者系统地扫描长期被遗忘的子域以及废弃域的悬空 CNAME 记录,然后注册它们以控制它们。

当此类知名子域被用来托管旨在获取用户凭据的虚假网络钓鱼登陆页面时,CNAME 接管也可能会产生严重后果。也就是说,没有证据表明任何被劫持的子域已用于此目的。

Guardio 表示,它还发现已知域的DNS SPF 记录保存与已失效的电子邮件或营销相关服务相关的废弃域的情况,从而允许攻击者获取这些域的所有权,将自己的 IP 地址注入记录中,最终代表主域名发送电子邮件。

为了应对威胁并拆除基础设施,Guardio 提供了SubdoMailing Checker,该网站使域管理员和网站所有者能够寻找妥协的迹象。

研究人员表示:“这一操作经过精心设计,旨在滥用这些资产来分发各种恶意‘广告’,旨在为这些‘广告网络’客户产生尽可能多的点击量。”

“凭借大量受损的信誉良好的域名、服务器和 IP 地址,该广告网络能够巧妙地浏览恶意电子邮件传播过程,随意在其资产之间无缝切换和跳跃。”